De acordo com as descobertas de pesquisadores de segurança, há uma campanha de roubo de informações em várias etapas, na qual hackers violam sistemas de hotéis, sites de reservas e agências de viagens e depois usam seu acesso para perseguir dados financeiros pertencentes a clientes. Os hackers redirecionam usuários de hotéis para Booking.com falso para roubo de cartões.

Ao utilizar esta abordagem indireta e uma página de pagamento falsa do Booking.com, os cibercriminosos encontraram uma combinação que garante uma taxa de sucesso significativamente melhor na recolha de informações de cartão de crédito.

Phishing usando Booking.com falso para roubar cartões

Normalmente, os pesquisadores observaram campanhas de roubo de informações direcionadas ao setor hoteleiro (por exemplo, hotéis, agências de viagens) usando “técnicas avançadas de engenharia social” para fornecer malware de roubo de informações. Isso se inicia com uma simples consulta para fazer uma reserva, ou refere-se a uma já existente, afirmam pesquisadores do Perception Point em segurança cibernética em um relatório no início deste mês.

Após estabelecerem comunicação com o hotel, os criminosos invocam um motivo, como uma condição médica ou um pedido especial de um dos viajantes, para enviar documentos importantes através de uma URL. A URL leva a malware de roubo de informações que “é projetado para operar furtivamente” e coleta dados confidenciais, como credenciais ou informações financeiras.

Em um novo relatório esta semana, pesquisadores da empresa de internet Akamai afirmam que o ataque vai além da etapa descrita acima e atinge os clientes da entidade comprometida. “Depois que o infostealer é executado no alvo original (o hotel), o invasor pode acessar mensagens com clientes legítimos” – Shiran Guez, gerente sênior de segurança da informação da Akamai.

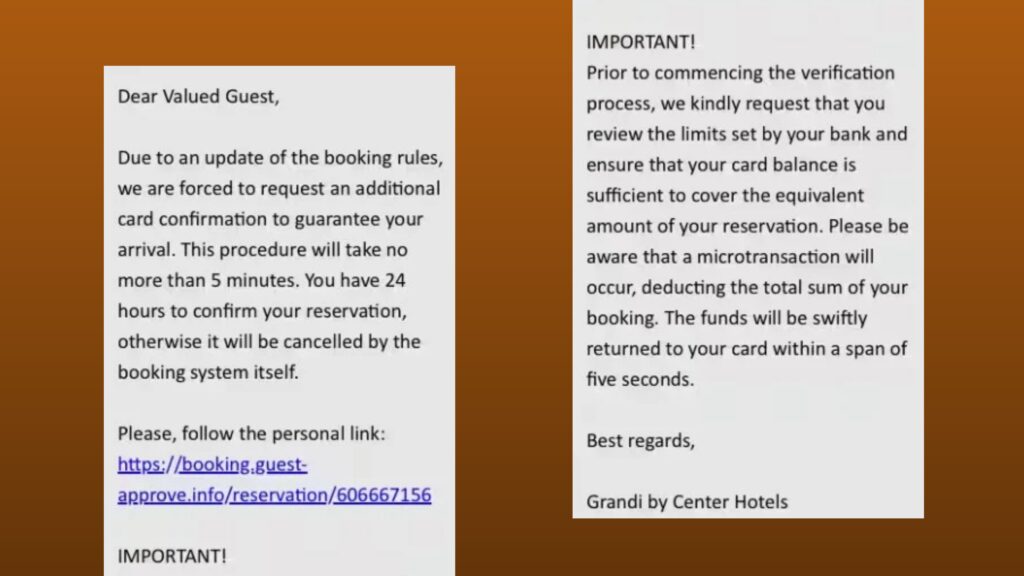

Tendo um canal de comunicação direto e confiável com a vítima final, os cibercriminosos podem enviar sua mensagem de phishing disfarçada como uma solicitação legítima do hotel, serviço de reservas ou agência de viagens agora comprometido. A mensagem pede uma verificação adicional do cartão de crédito e baseia-se nos ingredientes comuns de um texto de phishing: requer ação imediata e usa argumentos sólidos para explicá-la.

Guez observa que a mensagem “foi escrita profissionalmente e modelada a partir de interações genuínas do hotel com seus hóspedes”, o que elimina qualquer suspeita de uma manobra. “É importante lembrar que essa mensagem vem de dentro da própria plataforma de mensagens do site de reservas”, destaca o pesquisador.

Como a comunicação vem do site de reservas através do canal oficial, o alvo não tem motivos para duvidar da sua legitimidade.

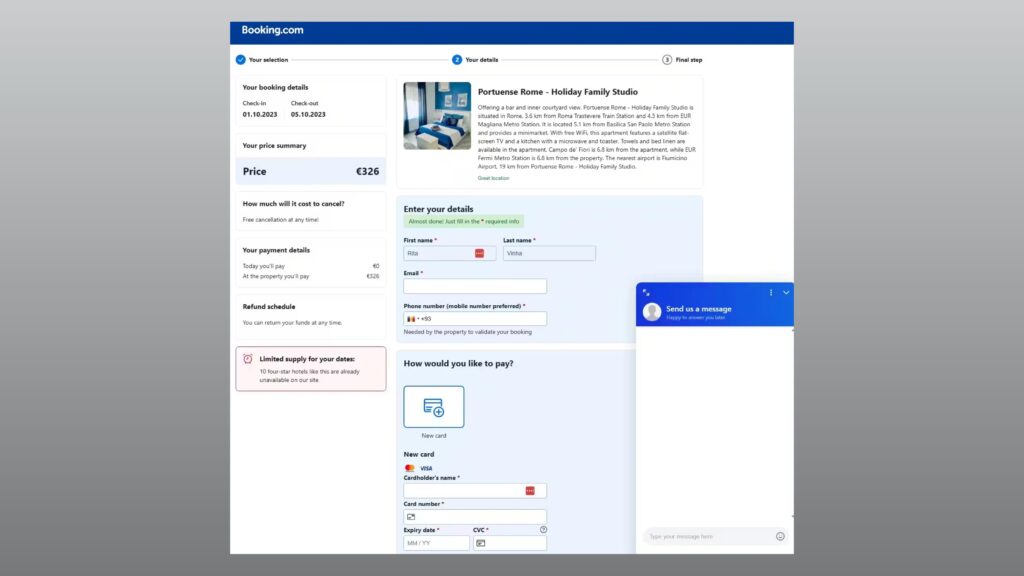

Página falsa do Booking.com

Guez afirma que a vítima recebe um link para a suposta verificação do cartão para manter a reserva. O link aciona na máquina vítima um executável que é codificado em um script JavaScript base64 complexo. Ele ressalta que o objetivo do script é detectar informações sobre o ambiente de navegação e foi projetado para dificultar significativamente a análise.

O invasor também incluiu diversas técnicas de validação de segurança e anti análise para garantir que apenas vítimas em potencial chegassem ao próximo estágio do golpe, que mostra uma página de pagamento falsa do Booking.com.

Apesar da abordagem mais sofisticada que torna o truque muito difícil de detectar, Guez diz que os sinais regulares que indicam um possível golpe ainda podem revelar a fraude. Os usuários devem evitar clicar em links não solicitados, mesmo que pareçam legítimos, suspeitar de mensagens urgentes ou ameaçadoras que solicitem ação imediata e verificar os URLs em busca de indicadores de fraude.

Para garantir que você não seja vítima de campanhas de phishing mais complexas, a ação recomendada é entrar em contato diretamente com a empresa por um e-mail ou telefone oficial e pedir esclarecimentos sobre a mensagem.

(LinuxSU)